L’un des plus grands défis avec les vagues de pré- et post-correctifs Microsoft SCCM est l’absence de rapports immédiats et détaillés. Sans visibilité claire sur l’état du patching, les équipes perdent un temps précieux à se connecter manuellement aux serveurs pour vérifier l’espace disque, les redémarrages, l’état des services et la conformité des correctifs.

Ce processus manuel est lent, répétitif et sujet à des oublis.

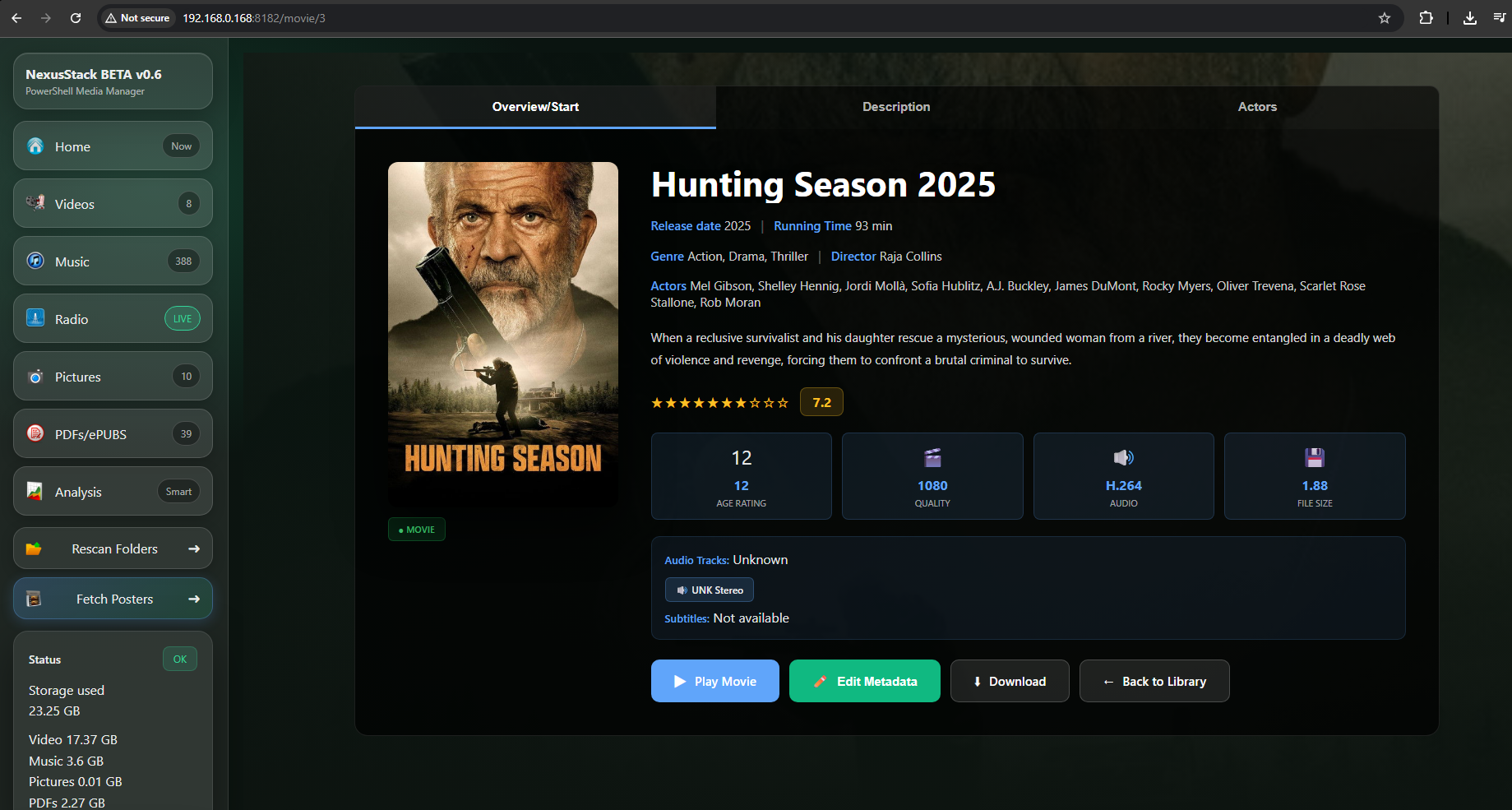

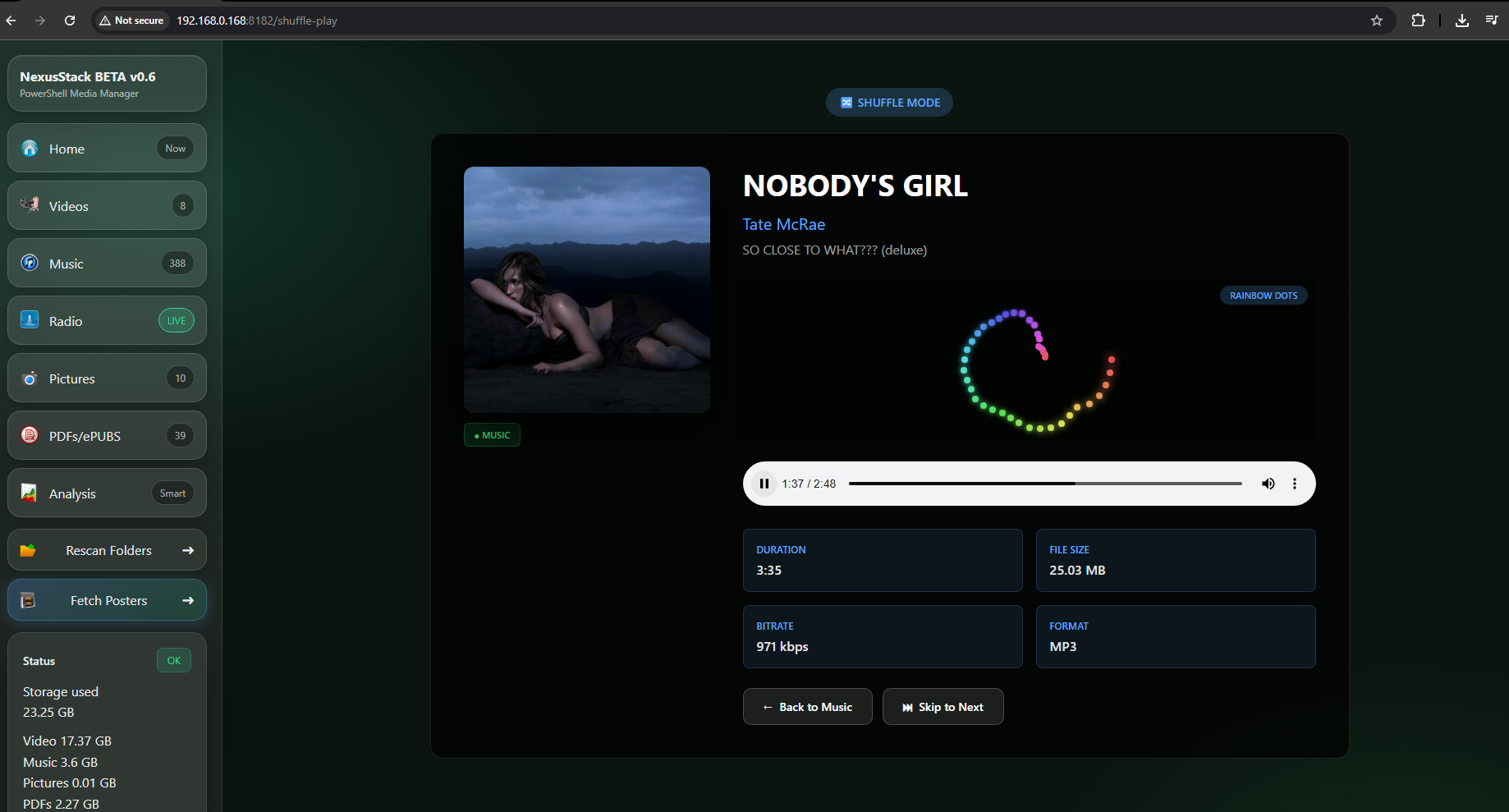

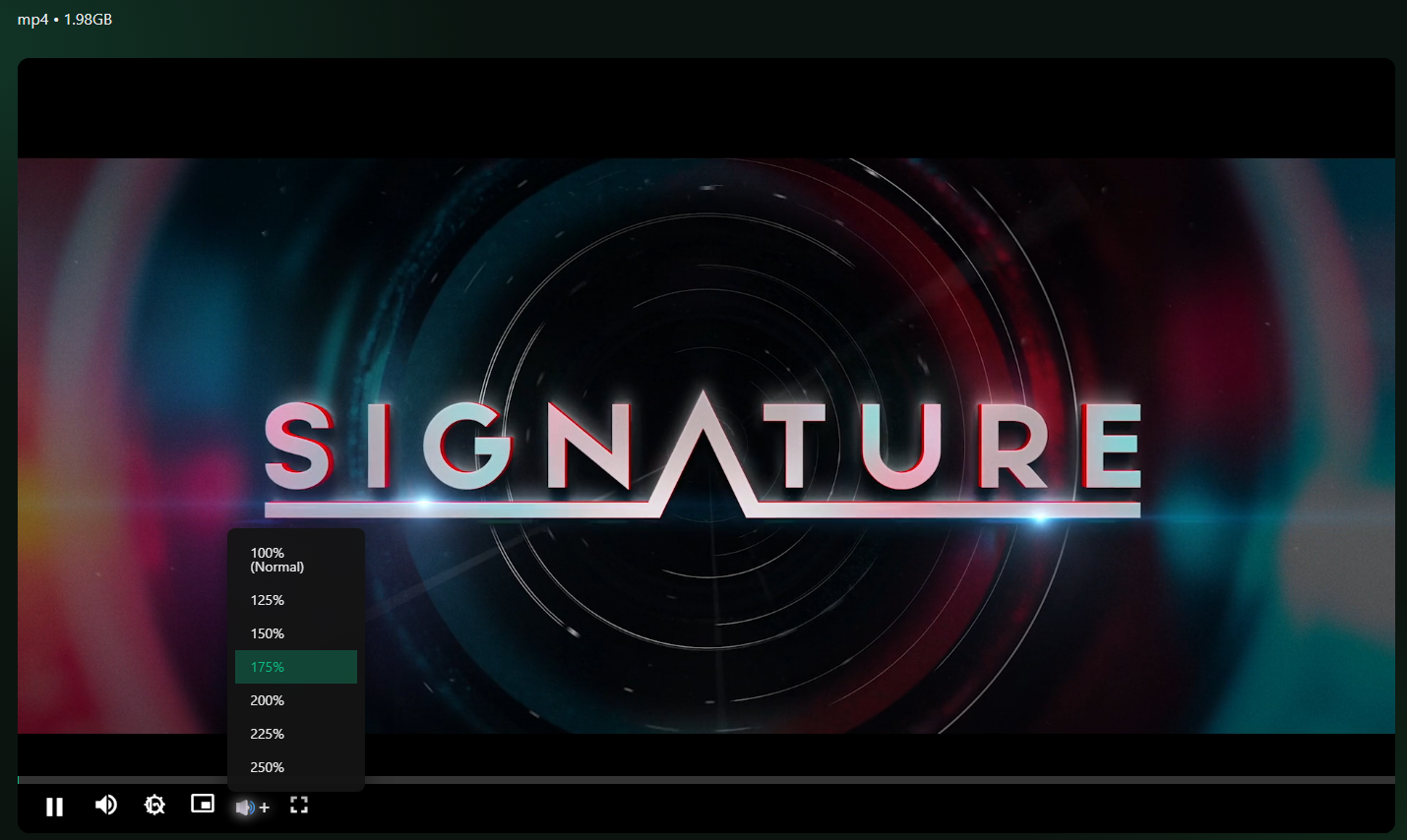

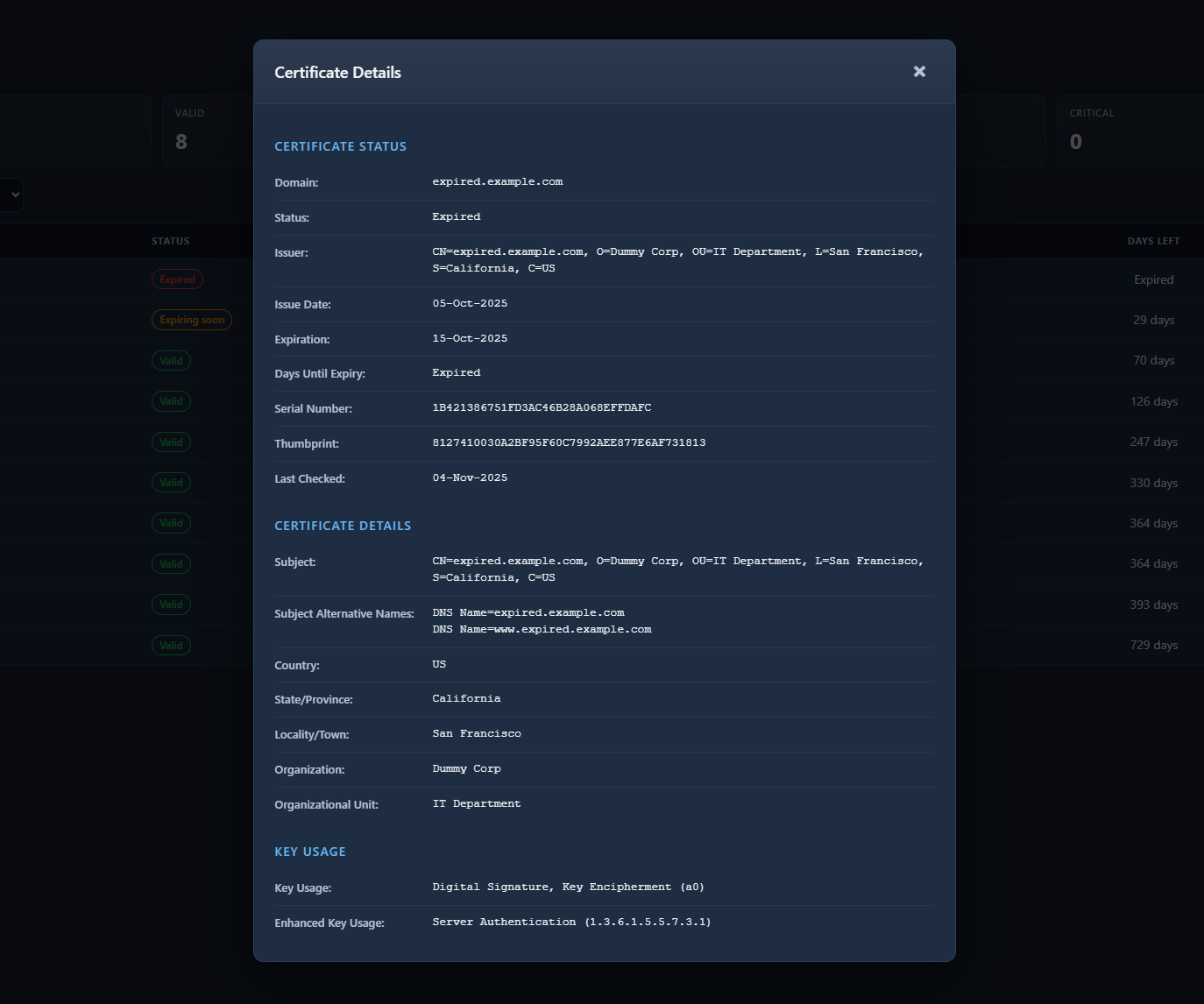

C’est pourquoi j’ai développé une solution personnalisée basée sur PowerShell. Il s’agit d’une méthode de reporting : toutes ces informations sont automatiquement collectées et présentées dans des rapports HTML faciles à lire.

Résultat : notre équipe a déjà économisé environ 50% du temps auparavant consacré au diagnostic après patching. Et le processus peut encore être optimisé afin de gagner davantage en efficacité.

➝ Contrôles du matin avant patching (Pre-Patching Checks)

Un script est exécuté sur tous les serveurs cibles afin de collecter des informations essentielles avant l’application des correctifs.

Les données de chaque serveur sont enregistrées dans un fichier CSV et incluent :

- Nom du serveur et version de l’OS

- Statut des redémarrages en attente

- Espace disque disponible (par exemple, en dessous de 12 Go, un avertissement est généré pour éviter un échec de patch)

- Services arrêtés

- Mises à jour disponibles

Ensuite, un processus centralise tous les fichiers CSV et génère un rapport HTML de pré-patching.

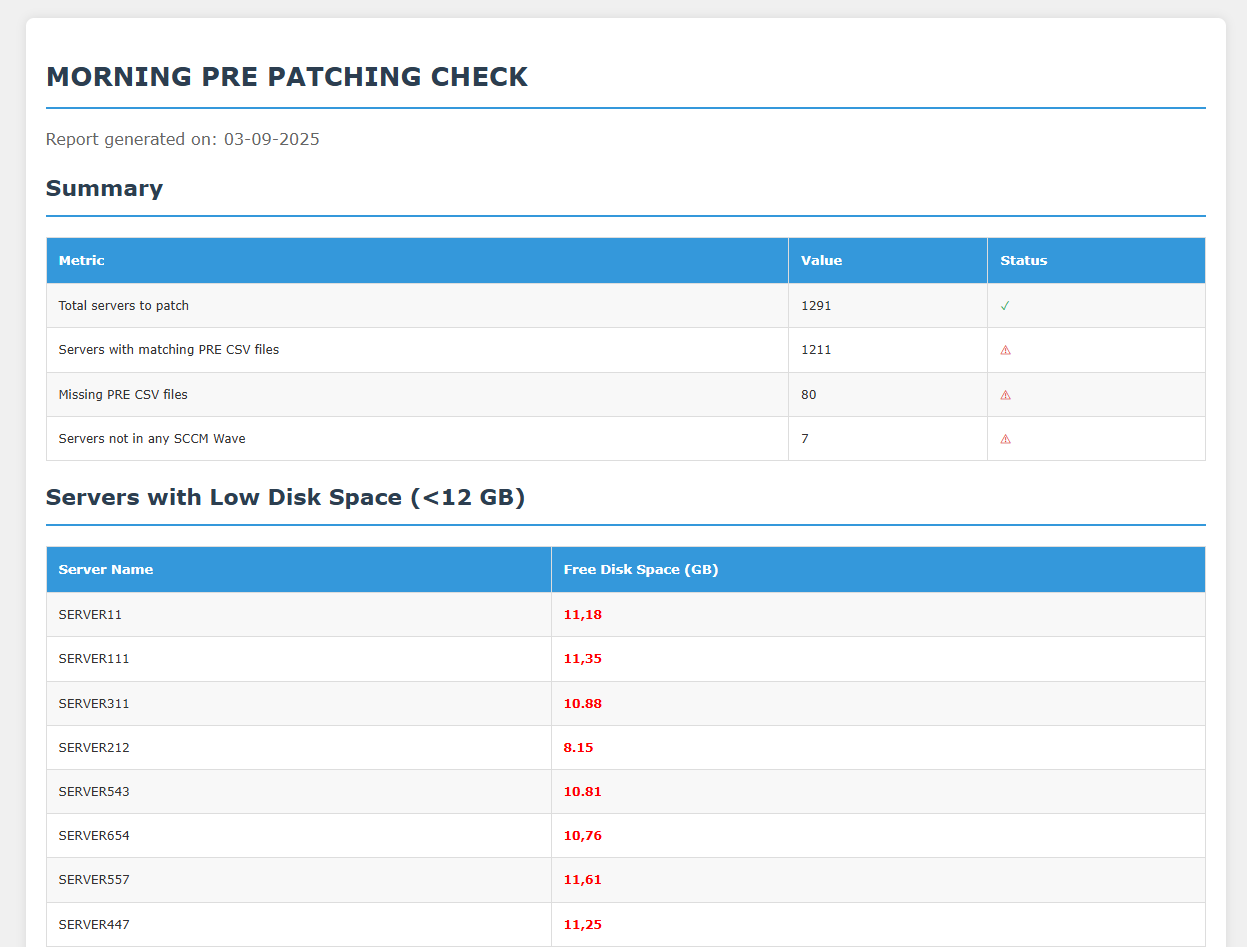

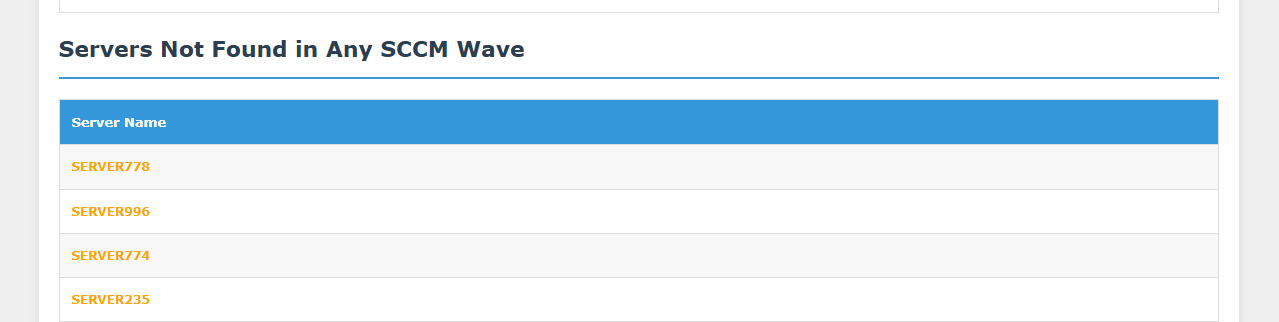

Ce rapport présente des statistiques globales, telles que :

- Nombre total de serveurs à patcher

- Nombre de serveurs ayant transmis leur fichier PRE CSV

- Fichiers PRE manquants (par exemple, serveur n’ayant pas pu envoyer son fichier)

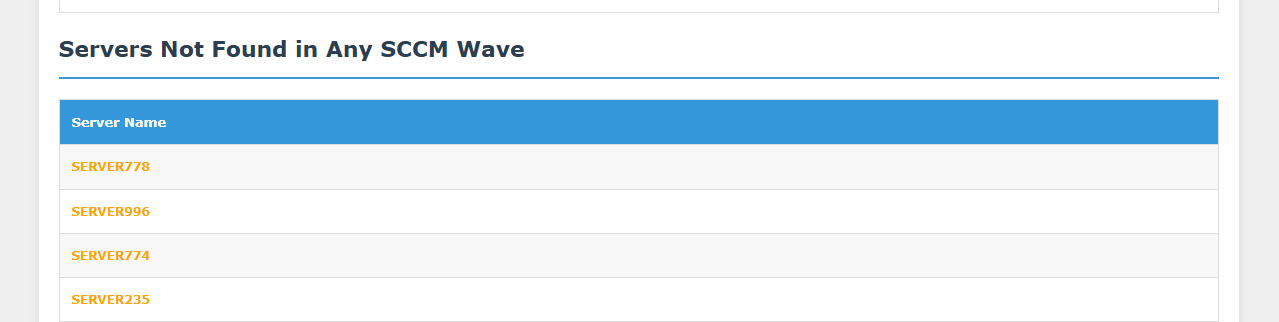

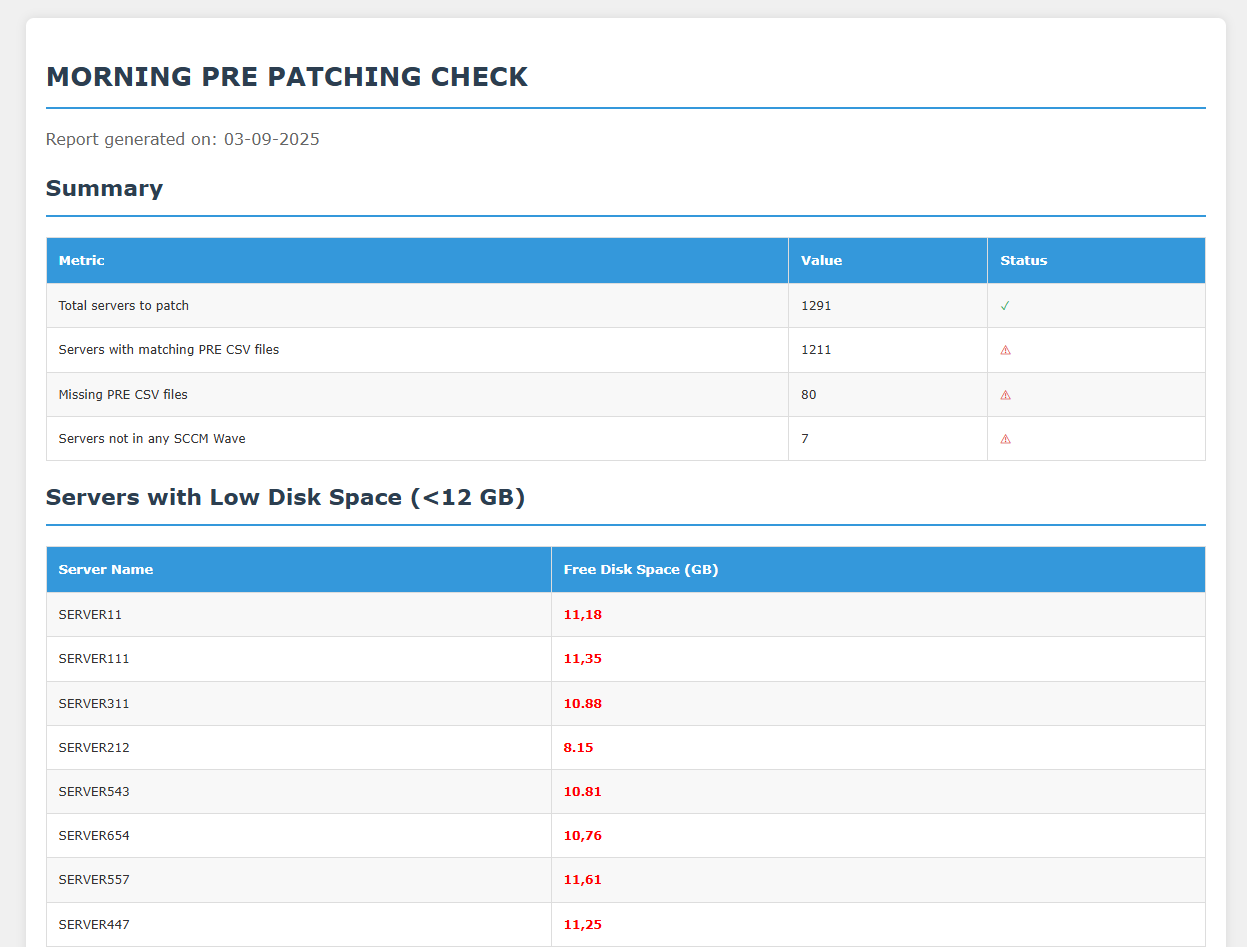

- Serveurs absents des vagues SCCM de patching

Il met également en évidence les problèmes critiques, comme les serveurs manquant d’espace disque.

➡️ Cette étape permet à l’équipe de corriger les problèmes en amont (par exemple, ajouter de l’espace disque) avant le démarrage du patching.

➝ Contrôles du soir après patching (Post-Patching Checks)

Une fois les correctifs déployés par SCCM, un autre script s’exécute pour revérifier tous les serveurs.

Les données collectées sont similaires à celles du matin : espace disque, temps de fonctionnement, correctifs installés, mises à jour échouées, services.

Les résultats sont stockés dans des fichiers POST CSV.

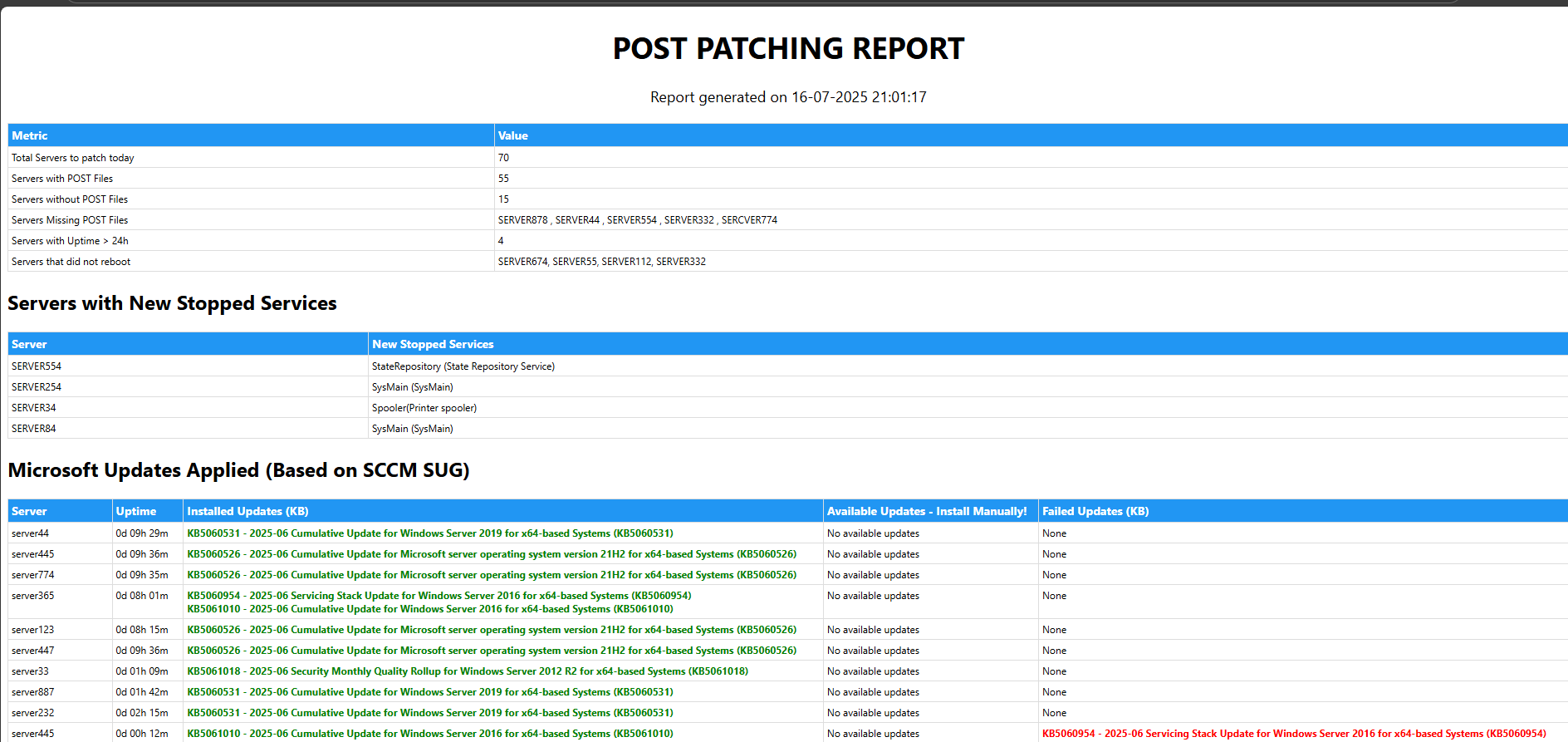

Un script compile ensuite ces données dans un rapport HTML de post-patching.

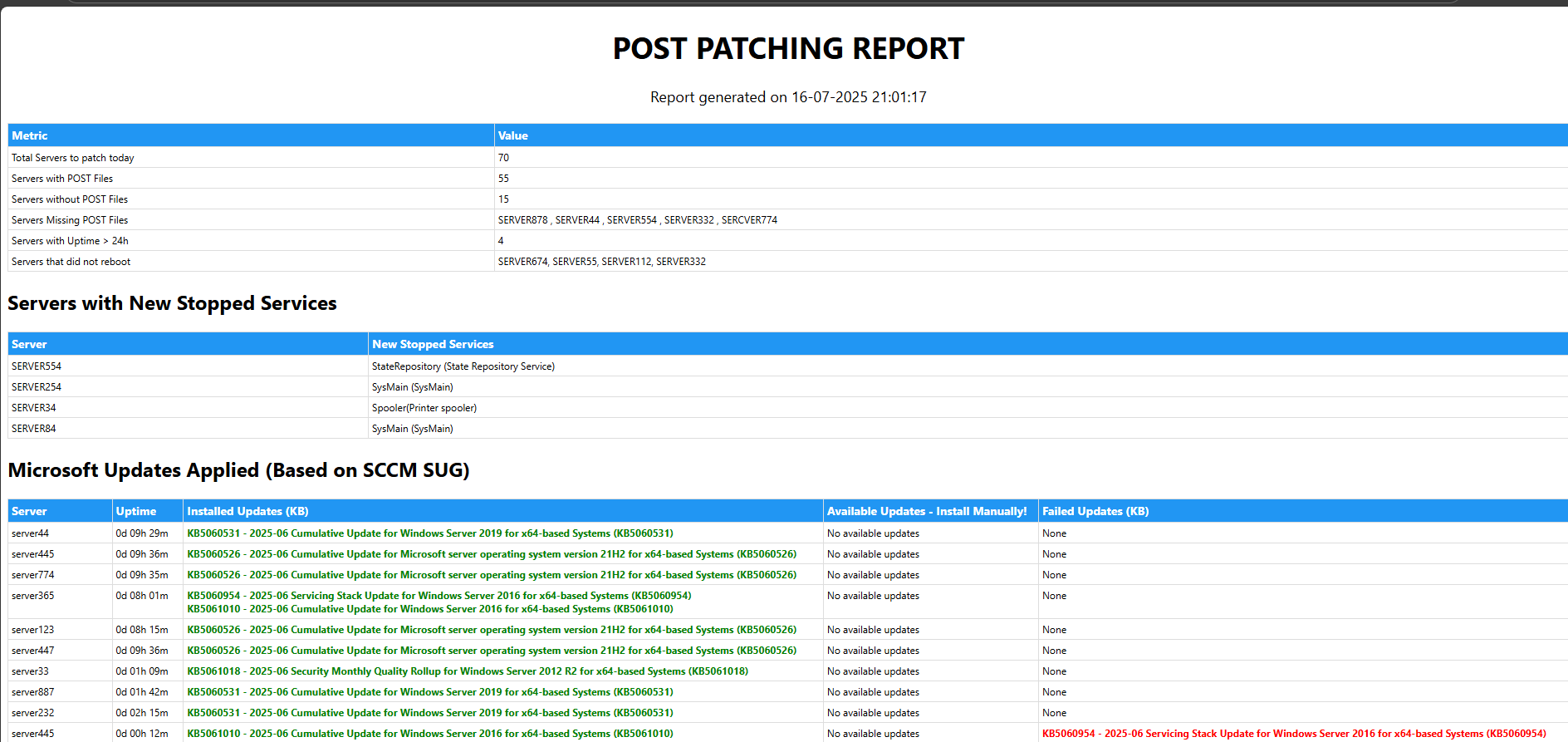

Le rapport affiche notamment :

- Serveurs avec fichier POST présent / absent

- Serveurs qui n’ont pas redémarré

- Services configurés en démarrage automatique qui se sont arrêtés après patching

- Correctifs installés, encore disponibles, ou ayant échoué

➡️ Cette étape permet d’identifier rapidement les patchs échoués, les serveurs non redémarrés ou les services nécessitant un redémarrage manuel.

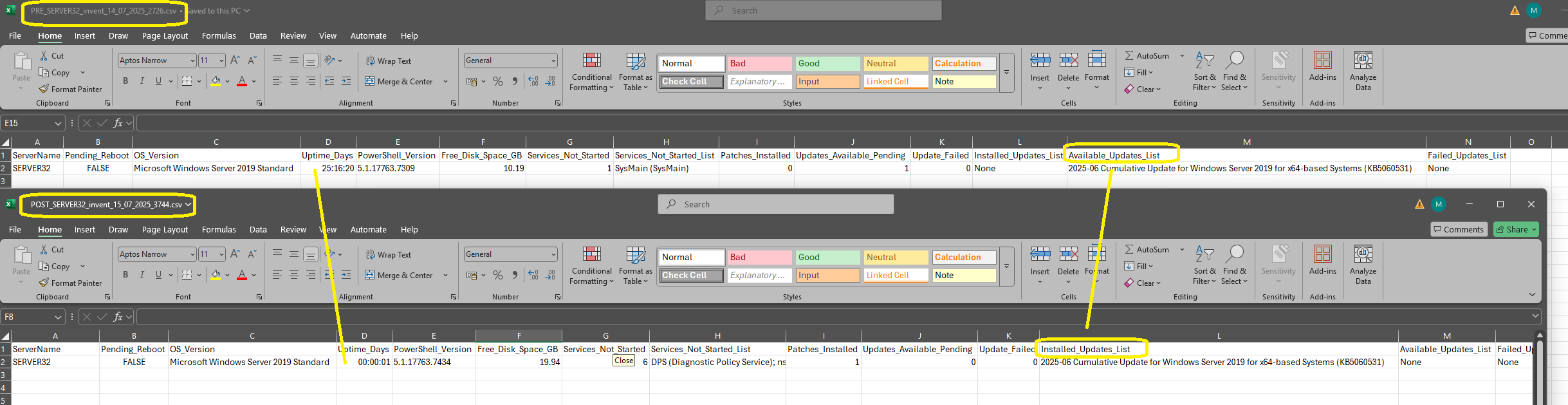

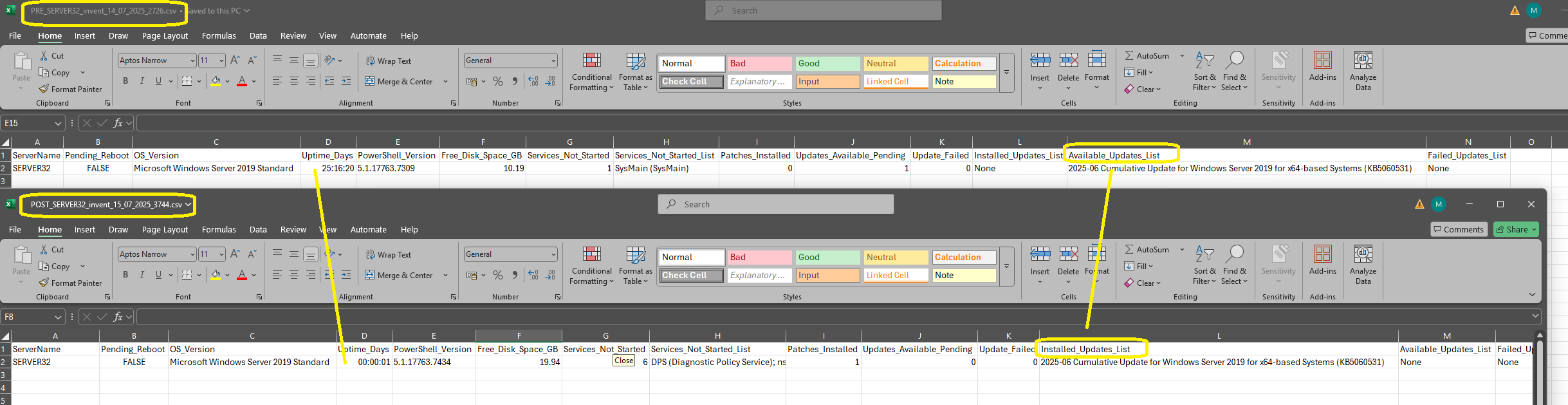

➝ Comparaison PRE vs POST

Les fichiers CSV individuels facilitent une comparaison « avant / après » pour chaque serveur.

Exemple :

Avant patching : une mise à jour apparaît dans la liste « Mises à jour disponibles ».

Après patching : cette mise à jour figure désormais dans « Mises à jour installées ».

👉 Cela confirme la conformité des correctifs au niveau de chaque serveur.

➝ Résultat

Ces rapports automatisés réduisent considérablement le travail manuel des équipes, leur permettant de se concentrer sur la résolution des vrais problèmes plutôt que de perdre du temps à vérifier les serveurs un par un ou à attendre les rapports de conformité SCCM (qui, parfois, prennent jusqu’à 24 heures).

-- Article rédigé par un humain. Image générée par une IA. Tous droits réservés. Copie interdite --